Początek października to początek europejskiej kampanii służącej zwiększeniu świadomości i wiedzy na temat cyberbezpieczeństwa.

Europejski Miesiąc Cyberbezpieczeństwa (European Cyber Security Month – ECSM) to ogólnoeuropejska kampania, organizowana przez Europejską Agencję Bezpieczeństwa Sieci i Informacji ENISA z inicjatywy Komisji Europejskiej. Przez cały październik we wszystkich krajach członkowskich odbywają się wydarzenia, które podnoszą wśród użytkowników narzędzi cyfrowych świadomość na temat wagi bezpieczeństwa w sieci oraz nowoczesnych technologii.

Celem kampanii jest popularyzacja wiedzy, zwiększanie świadomości i wymiana dobrych praktyk w obszarze cyberbezpieczeństwa wśród szerokiej grupy użytkowników Internetu, profesjonalistów, a także ekspertów zajmujących się edukacją oraz profilaktyką dzieci i młodzieży.

Tematami tegorocznej edycji będą sposoby zabezpieczania sprzętów, z których korzystamy, ochrona swoich danych i prywatności w sieci (skierowane zwłaszcza do osób starszych), tworzenie silnych i bezpiecznych haseł, informowanie o tym jak się chronić przed utratą danych oraz pieniędzy, a także co zrobić, gdy zostaliśmy ofiarą przestępstwa internetowego.

Porady dotyczące stosowania bezpiecznych haseł.

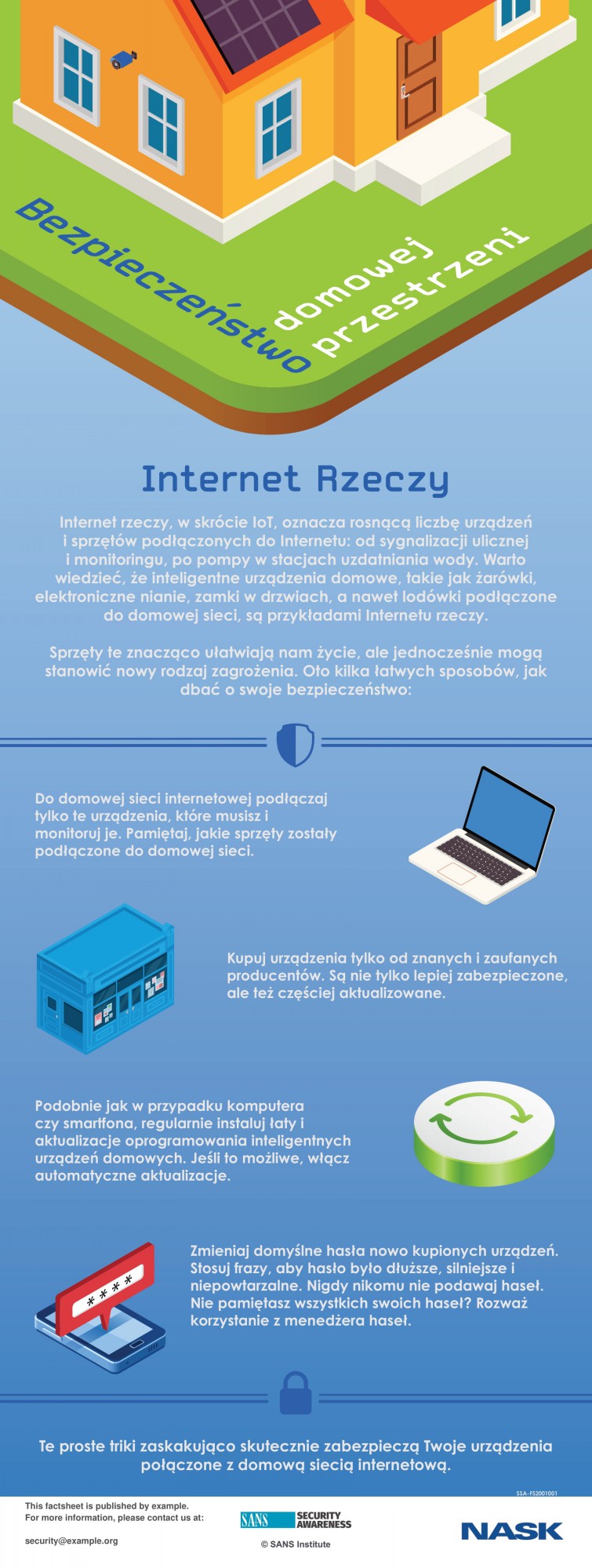

Internet Rzeczy.

Internet Rzeczy (ang. IoT - Internet of Things lub Intelligence of Things) to w uproszczeniu system urządzeń elektronicznych, które mogą automatycznie komunikować się i wymieniać dane za pomocą sieci bez ingerencji człowieka.

To bardzo szerokie pojęcie, do którego możemy zaliczyć coraz większą liczbę urządzeń typu inteligentny dom (smart home).

Włamania na konta w mediach społecznościowych – to temat, o którym w ostatnim czasie dość głośno. Podpowiadamy, co zrobić, aby uniknąć takiej sytuacji i jak skutecznie chronić się przed cyberatakami.

Oto najważniejsze zasady bezpieczeństwa w mediach społecznościowych:

1. Utwórz silne hasło

Konto w serwisie społecznościowym zabezpiecz niepowtarzalnym i odpowiednio długim hasłem. Wielu użytkowników korzysta z tego samego hasła do wielu kont. To niedobrze. Każde hasło powinno być nie tylko silne, ale też niepowtarzalne. W naszym poradniku znajdziesz podpowiedzi, jak takie hasło utworzyć.

2. Ogranicz dostęp do konta

Uaktywnij dwuskładnikowe uwierzytelnianie na wszystkich swoich kontach. Można z niego korzystać w większości serwisów społecznościowych. To nic trudnego.

3. Tylko prawdziwi znajomi!

Dodawaj do listy znajomych wyłącznie osoby, które rzeczywiście znasz i którym ufasz. Pamiętaj, że przyjmując nową osobę do grupy swoich znajomych najczęściej domyślnie udostępniasz jej swoje prywatne zdjęcia oraz informacje o sobie.

4. Korzystaj tylko z oficjalnych aplikacji sieci społecznościowych

Aplikacje pobieraj wyłącznie z oficjalnych sklepów — np. Google Play dla Android, App Store dla iOS i Microsoft Store dla Windows.

5. Dbaj o prywatność

Praktycznie wszystkie serwisy społecznościowe posiadają rozwiązania zwiększające prywatność – aktywuj je!

6. Używaj programu antywirusowego

Dobry program antywirusowy zatrzyma złośliwe oprogramowanie, zanim jeszcze zostanie ono pobrane do systemu. Najpopularniejsze przeglądarki internetowe ostrzegają o podejrzanych stronach internetowych – poważnie traktuj takie ostrzeżenia i nie odwiedzaj tych stron. Mogą zawierać złośliwe oprogramowanie, które umożliwi przestępcom przejęcie kontroli nad Twoim urządzeniem.

Przeczytaj i stosuj

Obawiasz się, że zabezpieczenia Twojego konta w mediach społecznościowych zostały złamane? A może podejrzewasz, że Twoje konto zostało zaatakowane i nie wiesz, co zrobić? W dostępnym poniżej poradniku znajdziesz wskazówki, które przydadzą się w obu tych sytuacjach. Koniecznie je przeczytaj i – co najważniejsze – stosuj!

Cyberprzestępcy wykorzystują nie tylko zaawansowane narzędzia informatyczne i techniki, aby włamać się do komputerów lub na konta użytkowników. Czasem uciekają się do nakłonienia internautów do popełnienia błędu za pomocą metody zwanej socjotechniką.

Atak socjotechniczny polega na tym, że cyberprzestępca podszywa się pod kogoś znanego lub zaufanego – przedstawiciela banku, współpracownika albo firmę zapewniającą wsparcie – aby uzyskać to, co jest mu potrzebne.

Cyberprzestępcy mogą przeprowadzać ataki socjotechniczne, używając różnych metod, np. poczty e-mail, komunikatora, telefonu lub osobistego kontaktu. Aby przyciągnąć uwagę potencjalnej ofiary, używają wielu sztuczek – oferują bezpłatne pobrania, ogłaszają wygraną w konkursie albo twierdzą, że komputer został zainfekowany. Ponadto ataki te często wydają się wiarygodne – dokumenty mają oficjalne logo lub podpis. Jaki jest ich cel? Skłonić użytkownika do udostępnienia informacji (jak hasła) lub podjęcia konkretnych czynności (np. otwarcia zainfekowanego załącznika).

Oznaki ataków socjotechnicznych

Najprostszym sposobem obrony przed atakami socjotechnicznymi jest po prostu zdrowy rozsądek. Jeśli coś wydaje się podejrzane albo ma się co do tego złe przeczucia, to może być atak. Częste oznaki ataku socjotechnicznego to:

Kilka sposobów ochrony

1. Jeśli istnieje podejrzenie, że ktoś wziął nas na cel, nie należy komunikować się więcej z tą osobą. Najlepiej po prostu odłożyć słuchawkę lub zignorować wiadomość i natychmiast zawiadomić swój bank i ewentualnie policję.

2. Odrzuć pośpiech

Ataki socjotechniczne często sugerują, że sytuacja jest niezwykle pilna. Cyberprzestępcy informują cię, że istnieje ścisły termin i prowokują do popełnienia błędu. Jeśli ktoś naciska, aby ominąć lub zignorować procedury, to zapewne atak.

3. Poznaj sztuczki socjotechniczne

Cyberprzestępcy używają emocji, jak strach, onieśmielenie, ciekawość czy podekscytowanie, aby zmusić cię do czegoś, czego chcą. Jeśli coś wydaje się zbyt piękne, aby było prawdziwe, to zapewne takie jest.

4. Pomyśl, zanim klikniesz

Ataki socjotechniczne prowokują cię do nieuważnego klikania w odnośniki i otwierania załączników. Uważaj: jeden błędny ruch może spowodować infekcję urządzenia i rozprzestrzenienie się jej na inne.

5. Rozważnie pobieraj i podłączaj

Cyberprzestępcy oczekują, że pobierzesz złośliwe oprogramowanie, podłączysz zainfekowany nośnik lub urządzenie. Używaj zatwierdzonego sprzętu i oprogramowania. Jeśli nie wiesz, czy coś zostało zaaprobowane, zapytaj.

6. Pytaj, a jeśli coś jest dziwne lub podejrzane, skontaktuj się ze swoim bankiem i policją.

Jeśli uważasz, że doświadczasz ataku socjotechnicznego, odłóż słuchawkę (lub nie odpowiadaj na e-mail) i natychmiast skontaktuj się ze swoim bankiem i policją.

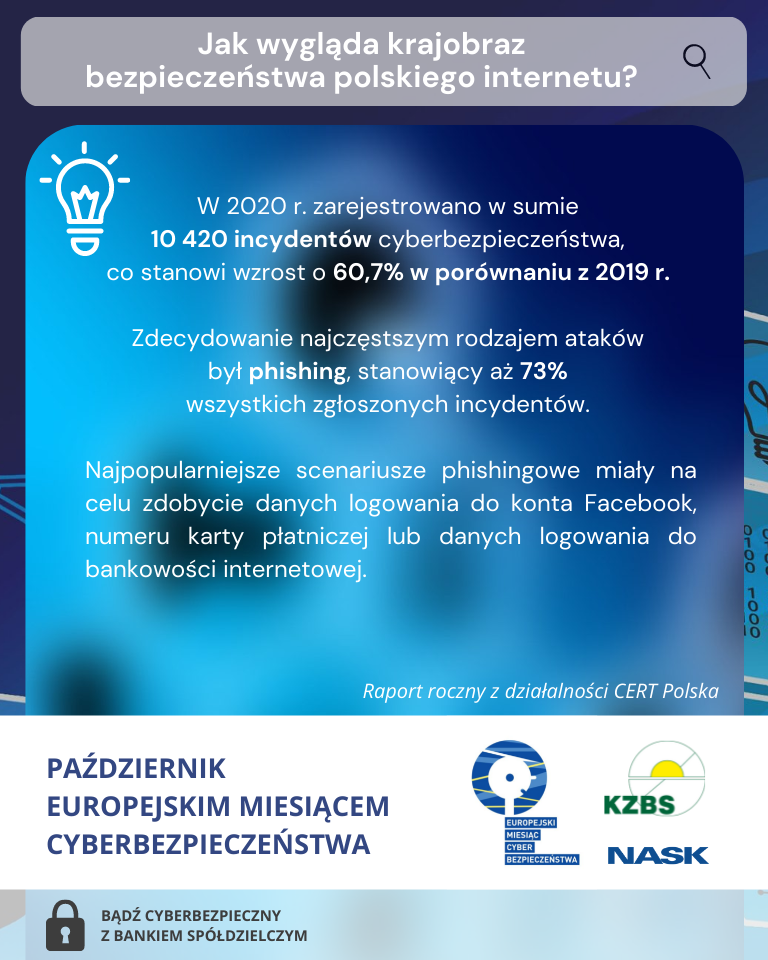

Raport podsumowuje zagrożenia, z jakimi mieli do czynienia polscy użytkownicy internetu, jak również omawia działalność samego Zespołu. Raport „Krajobraz bezpieczeństwa polskiego internetu 2020” został oparty na analizie zgłoszonych do CSIRT NASK incydentów cyberbezpieczeństwa w 2020 r.

Hasła są jednym z podstawowych sposobów, w jaki możemy udowodnić, kim jesteśmy. Używanie silnych haseł jest niezbędne aby chronić swoją tożsamość oraz informacje.

Specjaliści ds. cyberbezpieczeństwa zalecają, aby hasła tworzyć przy użyciu trzech losowych słów. Po prostu je połączysz, na przykład „kawatramwajryba” lub „ścianacienkikoszula”.

Możesz wybrać słowa, które zapadają w pamięć, ale powinieneś unikać takich zwrotów, które mogą być łatwe do odgadnięcia, takich jak „jedendwatrzy” lub są ściśle związane z tobą osobiście, jak: imiona i nazwiska członków rodziny lub zwierząt domowych.

Sposoby ataku na konta użytkowników

Istnieje kilka sposobów, w jaki cyberprzestępcy mogą próbować zaatakować konta użytkowników. Wiele z nich opiera się na atakach celowanych w używane hasła, więc spójrzmy na kilka z nich:

Zbyt łatwe hasła

Powinieneś postarać się, aby twoje hasło nie było łatwe do odgadnięcia. Wszyscy wiemy, że hasła chronią rzeczy, które są dla nas cenne, ale to nie powstrzymuje ludzi przed używaniem najpopularniejszych haseł, w tym „hasło”, „123456”, „qwerty”, „piłka nożna” i tak dalej.

Jedno hasło do wielu witryn

W mediach często pojawiają się historie o tym, że cyberprzestępcy łamią dużą liczbę haseł z witryn, które nie zapewniły im odpowiedniej ochrony. Jeśli ponownie używasz tego samego hasła w wielu witrynach (tzw. recycling hasła), a cyberprzestępcy włamują się do jednej witryny, mogą wypróbować odzyskane hasła w innych witrynach, z których korzystasz.

Keylogging

Istnieje pewien rodzaj złośliwego oprogramowania, który raz zainstalowany w systemie próbuje rejestrować naciśnięcia klawiszy - w tym hasła. Oczywiście wpłynie to na każde wprowadzone hasło, bez względu na to, jak jest skomplikowane. Najlepszą metodą obrony tutaj jest utrzymywanie aktualnego oprogramowania.

Trzy losowe słowa

Jeśli powstrzymanie cyberprzestępcy chcącego złamać Twoje hasło opiera się na długich i złożonych hasłach, to skąd pochodzi metoda trzech losowych słów? Cóż, bardzo długie i złożone hasła niekoniecznie są najlepszą opcją z wielu powodów:

Nie wszystko to matematyka

Matematyka jest świetna, ale nie kosztem użytkowników. Naprawdę trudno jest zapamiętać wiele skomplikowanych, unikalnych haseł. To, co się dzieje, polega na tym, że opracowujemy mechanizmy radzenia sobie, które są dobrze znane cyberprzestępcom, i które mogą oni wykorzystać w celu zaatakowania naszych kont.

Jak na ironię, używanie długich i złożonych haseł czasami po prostu ułatwia zadanie atakujących. Na przykład użycie słowa „Pa55word!” Może być zgodne z zasadami witryny, ale jest złym hasłem, ponieważ jest dość przewidywalne. Zazwyczaj, jeśli cyberprzestępca ma zaszyfrowane hashe, łamie hasła bez względu na obowiązujące na witrynie zasady.

Trudne do zgadnięcia

Trzy dobrze dobrane losowo słowa mogą być dla Ciebie łatwe do zapamiętania, ale niełatwe do odgadnięcia dla osób trzecich. Zapewniają dobry kompromis między ochroną a użytecznością.

Ostatecznie wybór sposobu tworzenia hasła należy do Ciebie, ale mamy nadzieję, że te wytyczne pomogą w podjęciu nieco bardziej świadomych wyborów dotyczących hasła.

Tworzenie i zapamiętywanie silnych haseł

Przy zakładaniu konta w dowolnej witrynie może pojawić się „dylemat hasła". Jest to wybór między podaniem słabego hasła, które łatwo zapamiętać, a silnego hasła, które trudno zapamiętać.

Poniżej przedstawiono kilka porad dotyczących tworzenia silnego hasła.

Długość hasła

Wybierz hasło o długości co najmniej 8 znaków. Jeszcze lepsze jest dłuższe hasło, składające się z 12 lub 14 znaków. Pamiętaj, że niektóre witryny, systemy operacyjne lub aplikacje posiadają wymagania co do minimalnej długości hasła.

Złożoność hasła

Hasło powinno zawierać co najmniej jeden znak z każdej z następujących grup:

Użycie frazy

Wybierz łatwy do zapamiętania cytat, piosenkę lub frazę i użyj pierwszej litery z każdego słowa. Używaj liter różnej wielkości. Pamiętaj, aby uwzględnić również liczby i symbole, zastępując nimi litery lub całe słowa.

Słowa „Mam dwadzieścia lat" można na przykład zapisać jako M@m2dzie$ciAl4T.

Możesz skorzystać z poniższych reguł, żeby je odpowiednio zmodyfikować, choć pamiętaj, że możesz zastosować swoje zasady:

Np. Mam psa zapisz jako M@m%p$@.

Podczas tworzenia hasła zastosuj poniższe reguły:

1. Hasło nie powinno być takie samo jak nazwa użytkownika lub część tej nazwy,

2. Hasło nie powinno być imieniem nikogo z naszego najbliższego otocznia (członka rodziny, znajomego ani zwierzaka),

3. Hasło nie powinno zawierać danych osobowych Twoich lub Twojej rodziny. Mowa tu o informacjach, które łatwo zdobyć, takie jak data urodzenia, numer telefonu, numer rejestracyjny samochodu, nazwa ulicy, numer mieszkania/domu itd.,

4. Nie używaj sekwencji kolejnych liter, liczb lub innych znaków. Na przykład: abcd, 1234, QWERTY

5. Nie używaj pojedynczego wyrazu dowolnego języka pisanego normalnie lub wspak, ani tego wyrazu poprzedzonego lub/i zakończonego znakiem specjalnym lub cyfrą.

6. Nie używaj więcej niż 3 kolejnych znaków na klawiaturze (takie jak abc lub 123)

7. Nie używaj więcej niż dwóch kolejno powtarzających się ciągów znaków (bbbb2bbb)

8. Nie używaj oczywistych wyrażeń, takich jak wpuscmnie

9. Jeśli używasz jednego z tych haseł natychmiast je zmień!!! Dane wg rankingu najgorszych haseł za rok 2019

Zalecane sprawdzone metody tworzenia haseł

Twórz za każdym razem unikatowe hasło

Gdy zmieniasz hasło do istniejącego konta, nie powinno ono być takie samo jak poprzednie hasło. Nie zmieniaj też go nieznacznie. Na przykład: z hasło1, na hasło2 itp.

Nie zapisuj haseł

Tworzenie bardzo silnego hasła i zapisywanie go na papierze jest równie złą decyzją, co tworzenie łatwego do zapamiętania hasła bez zapisywania go. Nigdy nie należy zapisywać hasła na papierze. Jeśli chcesz zawsze nosić hasła ze sobą, użyj narzędzia do zarządzania hasłami działającego na nośniku USB i zabierz go ze sobą.

Nie używaj tego samego hasła w dwóch witrynach

Kuszące jest utworzenie jednego zestawu haseł dla wszystkich kont e-mail, innego dla wszystkich witryn bankowych, jeszcze innego dla wszystkich używanych witryn społecznościowych, itd. Oprzyj się tej pokusie i używaj unikatowych haseł dla każdego z kont.

Nie wpisuj hasła, gdy ktoś patrzy Ci przez ramię

Jest to szczególnie ważne, jeśli piszesz powoli, szukasz liter na klawiaturze i używasz jednego palca, bo osoba patrząca Ci przez ramię może bardzo łatwo odgadnąć wtedy hasło.

Nigdy nie wysyłaj hasła w wiadomości e-mail

Jeśli nigdy nie zapisujesz haseł, taka możliwość nie powinna wystąpić. Jednakże często hakerzy wysyłają wiadomości e-mail, podszywając się pod pracowników pomocy technicznej i prosząc o dane logowania i hasło. Wiarygodne witryny i organizacje nigdy nie poproszą o nazwę użytkownika i hasło w wiadomości e-mail lub przez telefon.

Zmieniaj hasło natychmiast, gdy zostanie naruszone

Jeśli masz choć cień podejrzenia, że ktoś mógł ukraść Twoje hasło, zmień je natychmiast.

Nie wpisuj hasła na komputerze, który nie należy do Ciebie

Jeśli to możliwe, nie używaj do logowania się w witrynach zawierających poufne informacje, na przykład bankowych, komputera, któremu nie ufasz. Hakerzy często używają programów rejestrujących naciśnięcia klawiszy (keylogger), co pozwala im zarejestrować każdy tekst wpisany w systemie, w tym hasła.

Wirusy, trojany, ransomware i rootkit - wszystkie te słowa opisują to samo. Są to programy używane przez cyberprzestępców do infekowania komputerów i urządzeń. Złośliwe oprogramowanie może przynieść dużo szkód – potrafi wykradać hasła i pliki, uniemożliwić dostęp do systemu, co może skończyć się żądaniem okupu ze strony przestępców.

Czym jest malware?

Oprogramowanie używane do wykonywania złośliwych działań określane jest jako malware. W języku angielskim stanowi połączenie słów „złośliwe” i „oprogramowanie”. Cyberprzestępcy starają się zainstalować malware na komputerach lub urządzeniach przenośnych, by je kontrolować bądź uzyskać dostęp do ich zawartości. Po instalacji może być ono wykorzystywane do śledzenia aktywności właściciela sprzętu w sieci, może wykradać hasła i pliki lub wykorzystywać system użytkownika do atakowania innych. Malware może nawet uniemożliwić dostęp do plików i zażądać zapłacenia przestępcy okupu w zamian za odzyskanie nad nimi kontroli.

Popularnym rodzaje malware wykorzystywanym przez cyberprzestępców jest ransomware. Po zainfekowaniu systemu ransomware szyfruje wszystkie pliki na komputerze lub dysku twardym, blokując do nich dostęp. Następnie użytkownik otrzymuje powiadomienie, że jeśli chce znów skorzystać z komputera albo plików, musi zapłacić cyberprzestępcom okup, zwykle w postaci waluty cyfrowej, takiej jak Bitcoin.

Wiele osób błędnie sądzi, że malware to problem spotykany wyłącznie w systemach Windows. Choć system ten jest częstym celem (co wynika z jego popularności), malware zagraża każdemu sprzętowi, np. komputerom Mac, smartfonom i nawet elektronicznym nianiom.

Po co cyberprzestępcom malware?

Złośliwe oprogramowanie nie jest obecnie tworzone jedynie przez ciekawskich hobbystów i hakerów-amatorów. Ich autorami są także wyrafinowani cyberprzestępcy. Po co to robią? Odpowiedź jest prosta: dla pieniędzy. Im więcej komputerów i urządzeń cyberprzestępcy zainfekują, tym więcej zarobią. Dzięki zainfekowanym komputerom lub urządzeniom mogą zarabiać pieniądze np. w wyniku sprzedaży wykradzionych danych, wysyłania spamu e-mailem, przeprowadzania ataków lub wymuszeń. To często zorganizowany proceder.

Naszą czujność powinny wzbudzić m.in.:

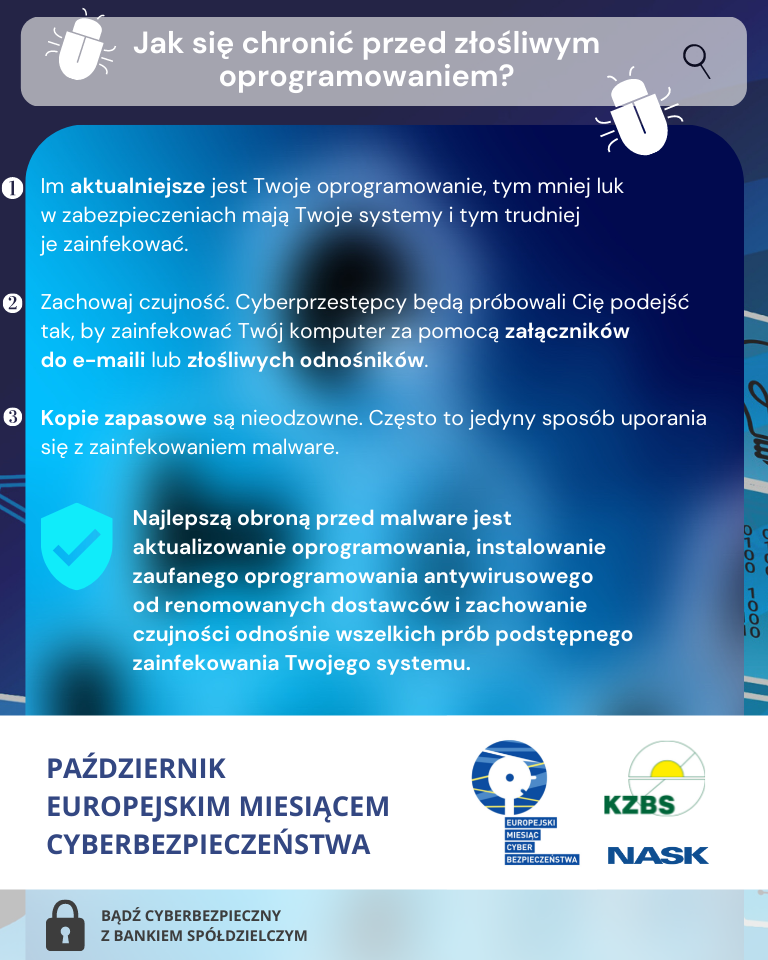

Jak się chronić przed złośliwym oprogramowaniem?

Do wykrywania i powstrzymywania malware służy często oprogramowanie antywirusowe. Jednak antywirus nie może powstrzymać ani usunąć wszystkich złośliwych programów. Cyberprzestępcy wciąż wprowadzają innowacje, opracowując nowe i coraz bardziej wyrafinowane malware, które mogą uniknąć wykrycia. Z kolei dostawcy programów antywirusowych stale aktualizują swoje produkty, zwiększając możliwości wykrywania malware. Pod wieloma względami przypomina to wyścig zbrojeń, w którym obie strony próbują się przechytrzyć.

Niestety, złoczyńcy są zwykle krok przed nimi. W związku z tym zalecamy korzystanie z programów antywirusowych na komputerach i (jeśli to możliwe) urządzeniach przenośnych oraz regularne aktualizowanie ich do najnowszej wersji. Pamiętajmy jednak, że antywirus nie wykryje i nie powstrzyma wszystkich malware.

Oto kilka dodatkowych rad, które pomogą ci się ochronić:

W Państwowym Instytucie Badawczym NASK działa Zespół CERT Polska, do którego można zgłaszać wszelkie incydenty bezpieczeństwa, także te związane ze złośliwym oprogramowaniem. Link: https://incydent.cert.pl/#!/lang=pl

Jeszcze przed wybuchem pandemii dla wielu osób „bycie online” było stanem tak naturalnym, że nie zastanawiali się nad czyhającymi przy tej okazji niebezpieczeństwami. Zakupy, sprawy urzędowe, kontakt z bankami i innymi instytucjami, poszukiwanie pracy, nawiązywanie i utrzymywanie relacji personalnych, sprawdzanie informacji, mailowanie – wszystkie te czynności uległy jeszcze zintensyfikowaniu po przestawieniu się w wymuszony tryb zdalny.

Każda z tych aktywności osób mniej lub bardziej świadomych cyberzagrożeń jest dla przestępców okazją do zdobycia cennych danych na temat ich tożsamości. A to przepustka do wyłudzenia kredytów, pożyczek oraz zawierania umów abonamentowych na przykład z firmą telekomunikacyjną w celu wyłudzenia drogiego smartfona.

Badanie zrealizowane we wrześniu 2021 r. dla Biura Informacji Kredytowej przez Quality Watch pokazuje, że najbardziej rozpoznawalną negatywną konsekwencją wykorzystania skradzionych danych osobowych jest możliwość zaciągnięcia kredytu lub pożyczki. W sposób zdecydowany wskazało tak 57% respondentów, a ogólnie mówiło o tym dziewięciu ankietowanych na dziesięciu.

Na szczęście, w ciągu ostatniego półrocza o 4% zwiększył się wskaźnik osób dostrzegających nasilenie zagrożeń w czasie pandemii – zdaniem 71% pytanych w wrześniu 2021 r. Polaków ryzyko wyłudzenia danych osobowych wzrosło.

- Świadomość zagrożeń zatem powoli rośnie, co wydaje się być wynikiem nie tylko skali cyberprzestępstw, ale również skuteczności powszechnych akcji informacyjnych. Zwracamy uwagę na konieczność zachowywania szczególnej ostrożności przez nas wszystkich – użytkowników urządzeń mobilnych i komputerów, bez względu na wiek. Nie działajmy w pośpiechu, świadomie decydujmy, czy i komu udostępnimy swoje dane. Rozważnie dokonujmy transakcji płatniczych w sieci, weryfikujmy adresy portali internetowych. Świadomość zagrożeń i czujność to najlepsze metody przeciwdziałania oszustwom. Jeżeli ktokolwiek w to wątpi, to jest tylko kwestią czasu, gdy wpadnie w tarapaty – tłumaczy Andrzej Karpiński, szef bezpieczeństwa BIK.

Dwie trzecie Polaków nie korzysta z narzędzi ostrzegających przed wyłudzeniem

Tak powszechne wykorzystanie zdalnego kontaktu i załatwianie wielu spraw przez Internet powinno w konsumentach wyrabiać właściwe nawyki w zakresie wzmacniania ostrożności i skutecznej ochrony swoich personaliów. Niestety, nie zawsze tak się dzieje i na tym polu konsumenci w Polsce mają jeszcze sporo do nadrobienia. Badanie BIK pokazuje, że tylko co piąty dorosły Polak deklaruje, że zdecydowanie stara się chronić swoje dane osobowe, natomiast łącznie starania w tym zakresie w mniejszym lub większym stopniu podejmuje trzy czwarte Polaków (74%). 26% w ogóle nie chroni swoich danych osobowych w Internecie, przy czym 2% udzieliło odpowiedzi „zdecydowanie nie”.

Sytuacji nie poprawia też przekonanie łącznie 62% ankietowanych, że samodzielnie można się uchronić przed wyłudzeniami kredytów lub abonamentów, z czego 15% wyraziło taką opinię w sposób zdecydowany. Jedna piąta jest przeciwnego zdania i tyle samo nie ma w ogóle opinii na ten temat.

To z kolei prowadzi do sytuacji, w której aż dwie trzecie ankietowanych ani teraz nie korzysta, ani w przeszłości nie używało żadnych narzędzi czy też usług ostrzegających przed wyłudzeniem.

Z oszustwami najlepiej walczyć z wyprzedzeniem

Wiele osób zadaje sobie pytanie, jak można ustrzec się przed wyłudzeniem kredytu czy pożyczki na swoje dane. Najlepsza metoda ochrony to działanie zapobiegawcze, bo gdy przestępca wejdzie w posiadanie skradzionych danych, działa szybko.

W sytuacji wyłudzenia liczy się czas, dlatego warto aktywować i korzystać z Alertów BIK, czyli smsów ostrzegających o próbie wykorzystania naszych danych.

Alerty BIK działają w czasie rzeczywistym – przychodzą w momencie, gdy ktoś próbuje zaciągnąć kredyt na nasze dane. Dzięki monitorowaniu zapytań o dane z Rejestru Dłużników BIG InfoMonitor, powiadomienie przyjdzie również w sytuacji, gdy ktoś w naszym imieniu podpisuje umowę, np. z firmą telekomunikacyjną na zakup drogiego telefonu z abonamentem.

Wiadomość z Alertu BIK zawiera datę złożenia wniosku, nazwę pytającej instytucji oraz numer infolinii BIK. Dzięki takiej informacji posiadacz Alertu może błyskawicznie zareagować i skutecznie uniemożliwić dalsze działanie oszustowi.

Taki jeden sms może uratować przed stratami finansowymi, uchroni przed nerwami i stresem, pomoże anulować kredyt czy pożyczkę, których sami nie zaciągnęliśmy.

Usługa Alerty BIK to najszersza ochrona na rynku, ponieważ BIK, jako jedyna taka instytucja w kraju, zarządza unikalną bazą zawierającą dane kredytowe od banków komercyjnych, banków spółdzielczych, SKOK-ów i firm pożyczkowych, i ta właśnie baza podlega weryfikacji w trakcie procesów zawierania umów kredytowych i pożyczkowych. Oprócz unikatowych danych z bazy BIK, Alerty BIK monitorują także zdarzenia, pochodzące z Rejestru Dłużników BIG InfoMonitor – spółki córki Biura Informacji Kredytowej, dzięki temu zakres informacji wykorzystywanych w Alertach rozbudowany jest również o dane z firm telekomunikacyjnych, spółek energetycznych, jednostek samorządu terytorialnego, firm leasingowych i faktoringowych, dotyczące np. opłat za czynsz, media itp.

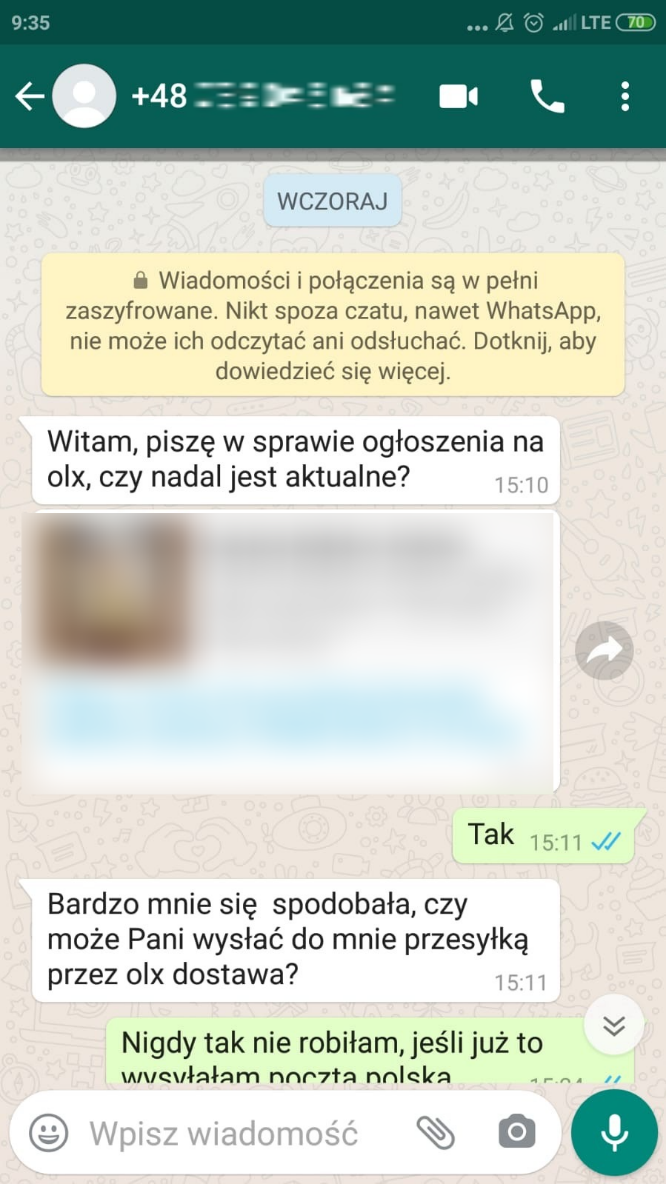

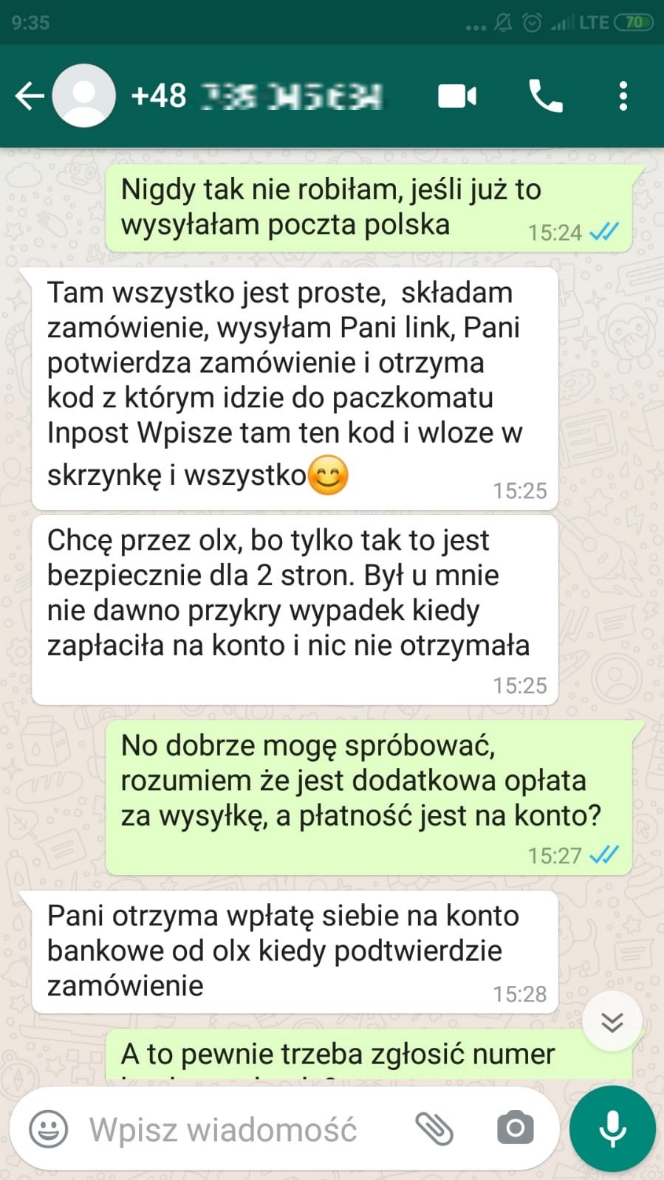

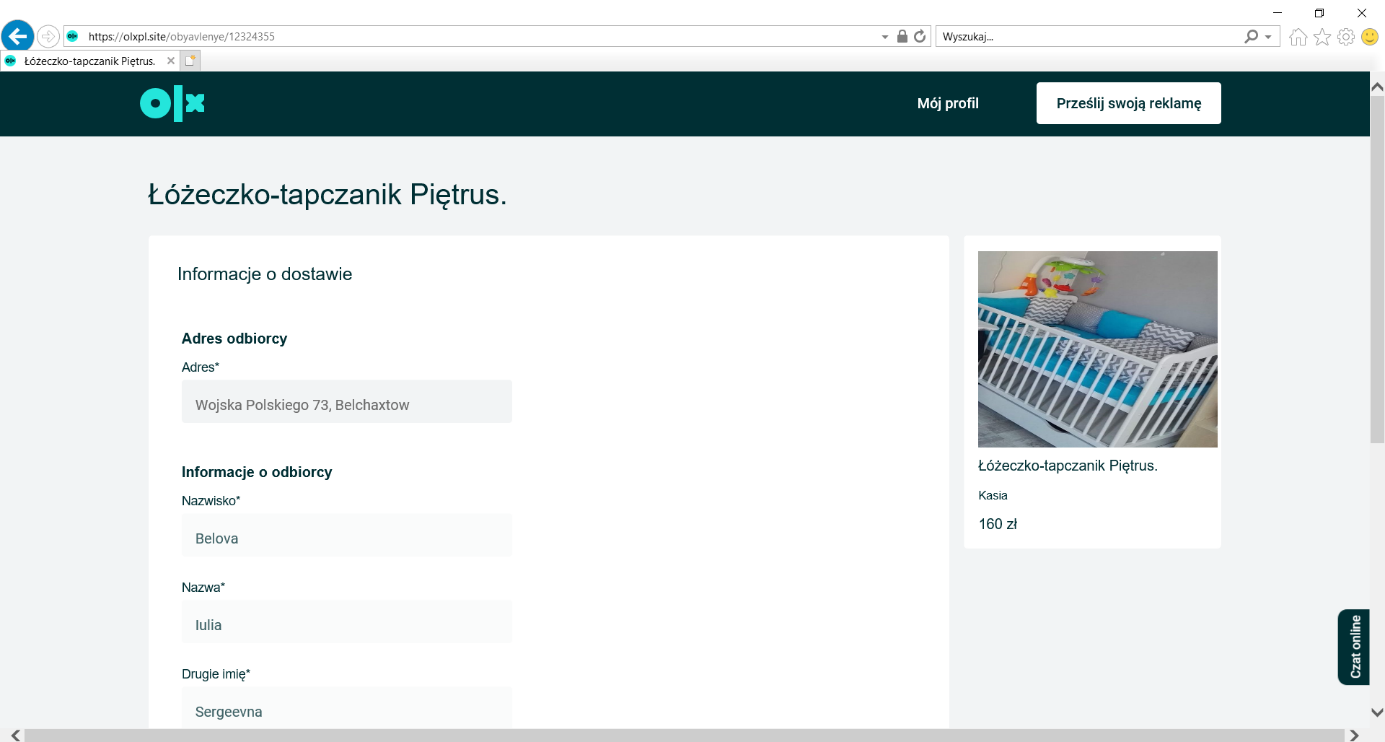

Ktoś chciał kupić Twoją rzecz i proponował płatność przez OLX w wiadomości WhatsApp? Albo namawiał Cię do korespondencji mailowej, poza oficjalnym czatem OLX? Mamy nadzieję, że nie dałeś się nabrać. Jeśli sprzedajesz w sieci i jeszcze nie natknąłeś się na ten mechanizm oszustwa koniecznie przeczytaj poniższy artykuł by ustrzec się przed niezwykle popularnym działaniem przestępców.

Geneza oszustwa

Od początku pandemii coraz chętniej kupujemy w Internecie. Portale z zakupami online wychodzą zapotrzebowaniu naprzeciw oferując nowe udogodnienia w przesyłce i płatności – pośrednictwo. Trudno się temu dziwić – kupujący często nie chce wysłać pieniędzy bo boi się, że towar do niego nie dotrze, sprzedający zaś obawia się, że po wysłaniu towaru już nigdy więcej go nie zobaczy, podobnie jak i zapłaty za niego.

Naprzeciw takiemu zapotrzebowaniu wyszły dwie, nowe usługi portalu, czyli przesyłki i płatności OLX. W skrócie umożliwia ona kupującemu płatność za towar z gwarancją otrzymania go, a sprzedającemu otrzymanie zapłaty.

By skorzystać z tej opcji konieczne jest jednak zadeklarowanie jej przed wystawieniem produktu oraz uzupełnienie kilku formularzy na platformie OLX (https://www.olx.pl/konto/?brand_id=159231&locale_id=13&return_to=https%3A%2F%2Fpomoc.olx.pl%2Fhc%2Fpl%2Farticles%2F360016098540-P%25C5%2582atno%25C5%259Bci-OLX-jak-zap%25C5%2582aci%25C4%2587-za-przedmiot-×tamp=1635498922)

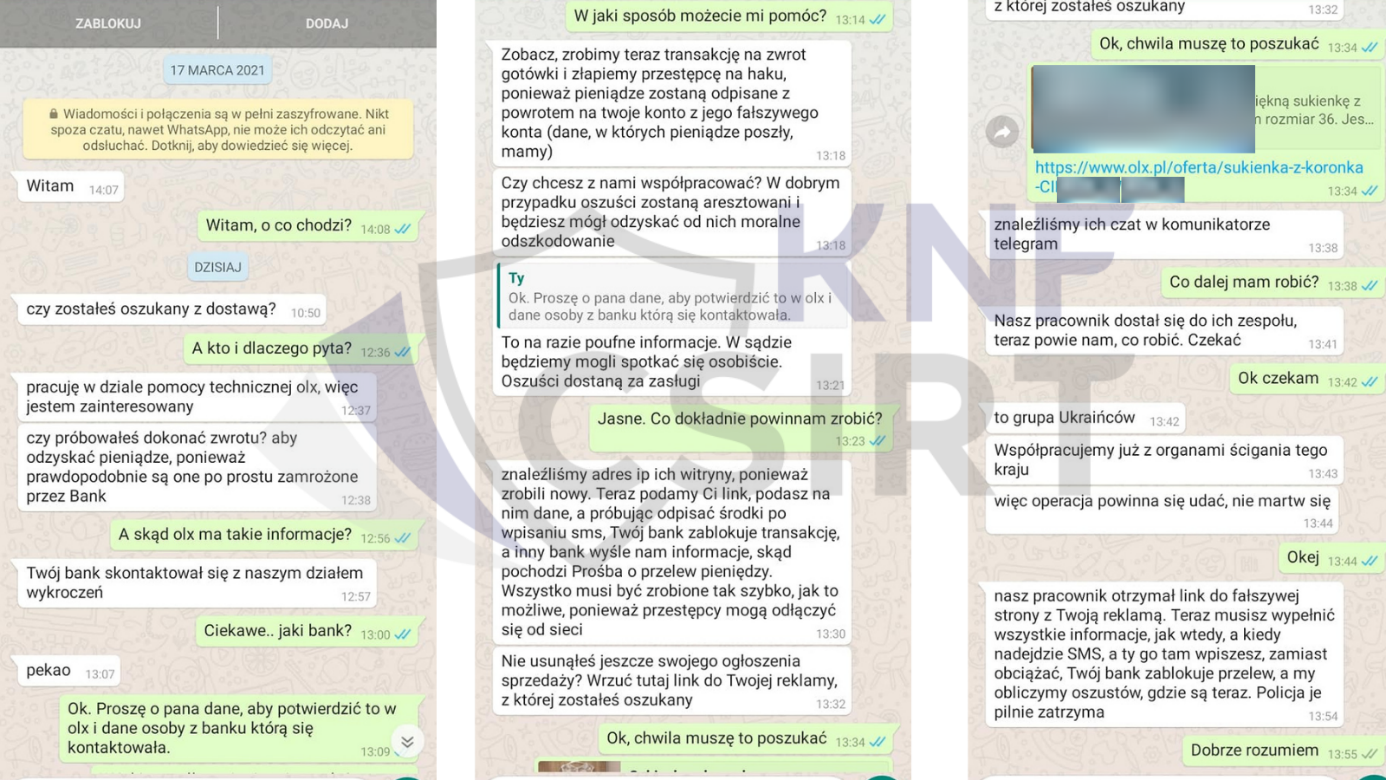

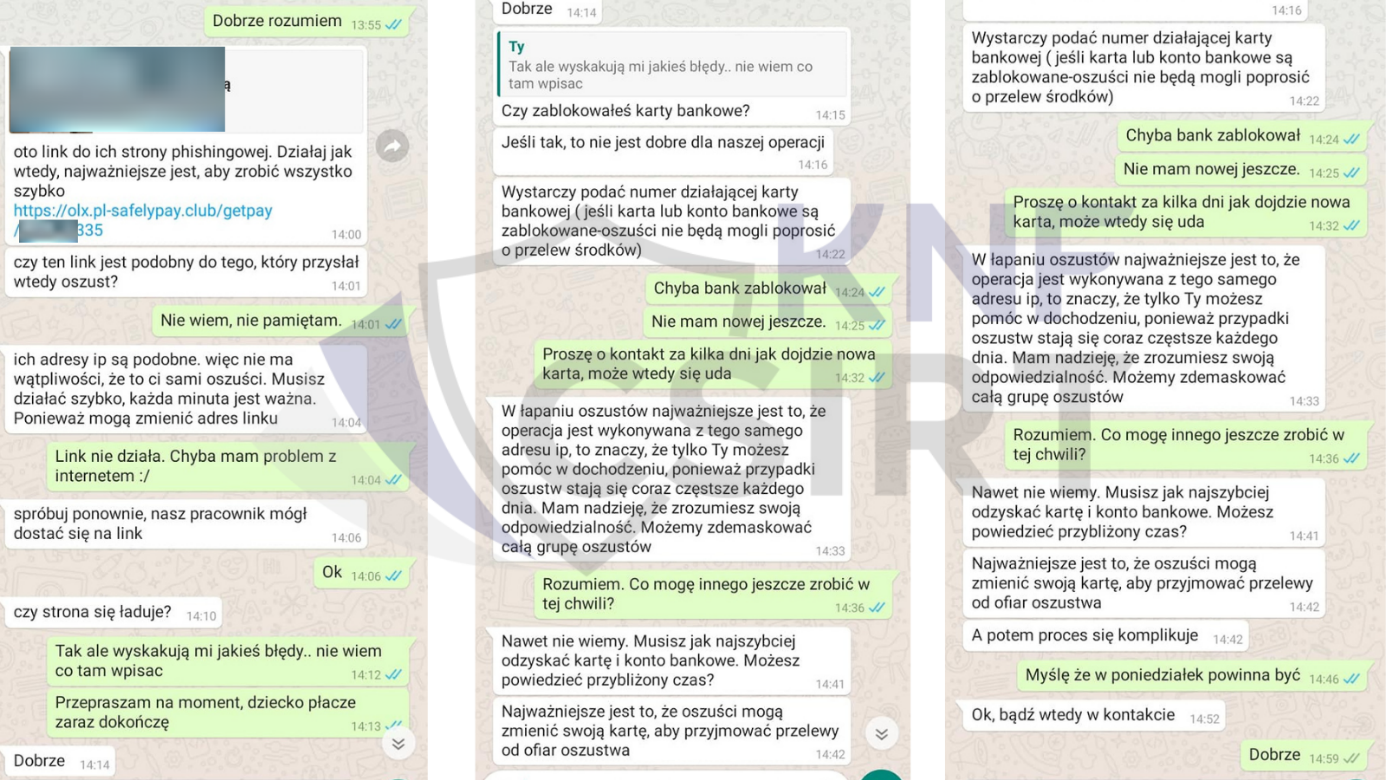

Niestety usługa ta jest od kilku miesięcy skutecznie wykorzystywana przez przestępców. Oszuści szybko reagują na pojawiające się nowe ogłoszenia i korzystając z zewnętrznych komunikatorów (najczęściej WhatsApp) kontaktując się ze sprzedającym składając fałszywą propozycję kupna.

Jak przebiega oszustwo?

W korespondencji kupujący oszust proponuje i zachęca do płatności OLX. System ten jest stosunkowo nowy i niewielu użytkowników zdaje sobie sprawę jak działa. Sprzedający często nieświadomy jest więc o co chodzi i jak odbywa się taka płatność.

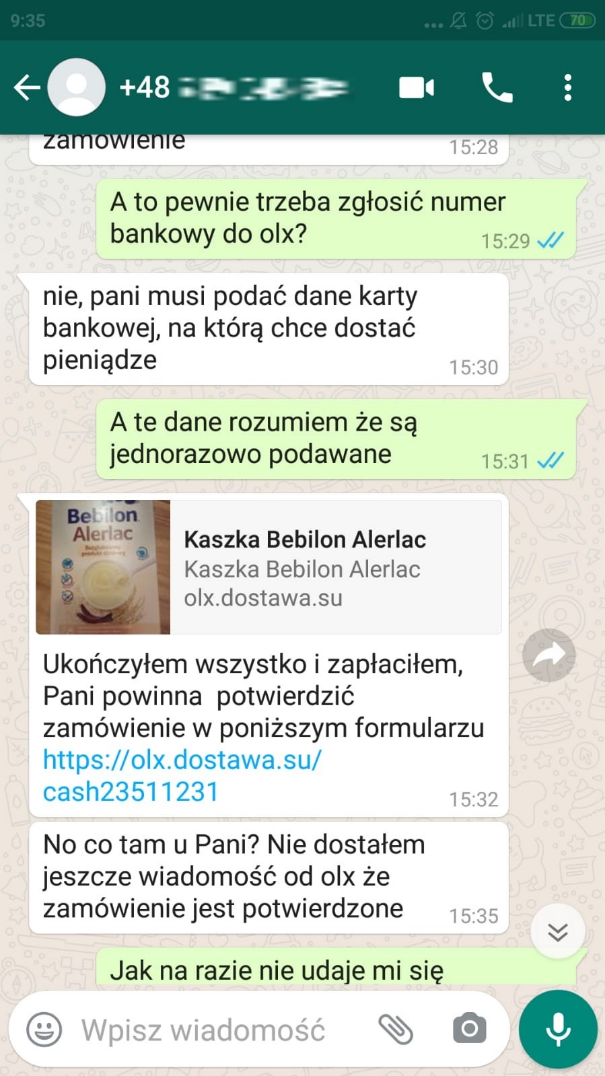

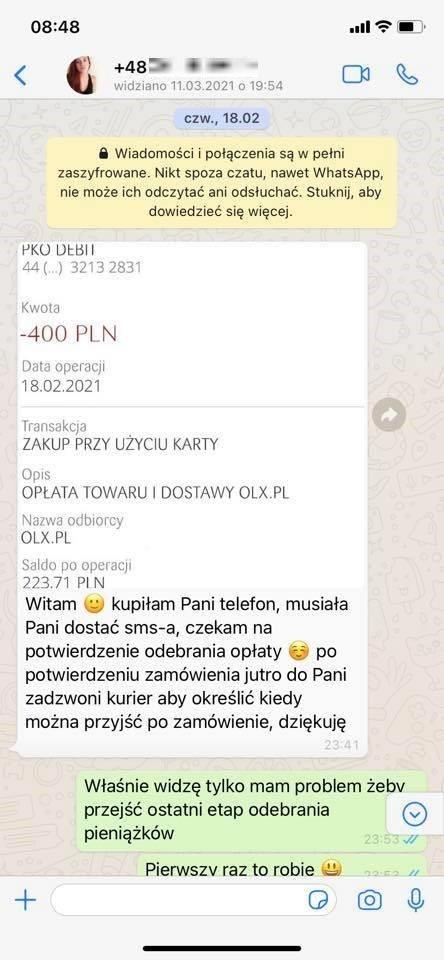

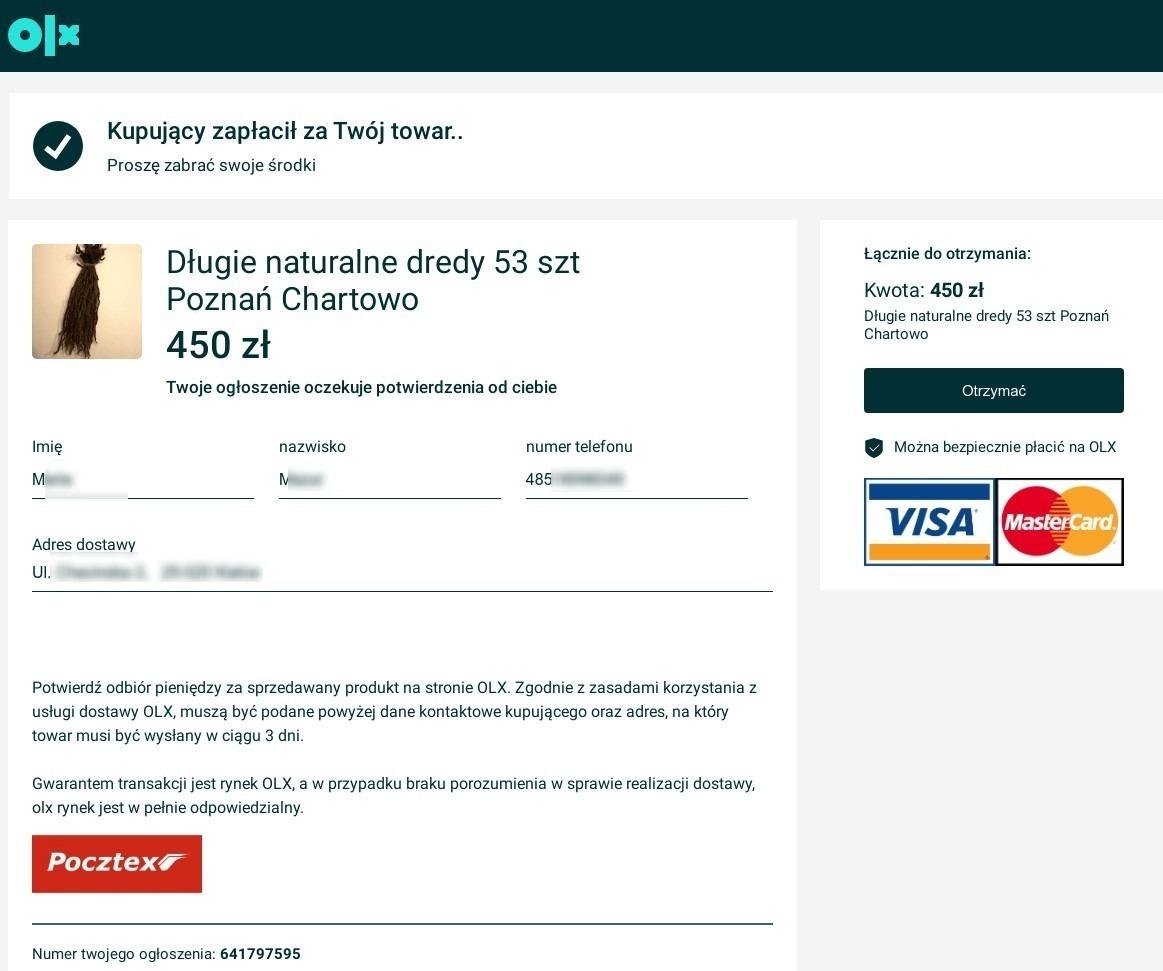

Oszust proponuje bardzo dobre warunki – chce zapłacić za towar „z góry”, nie negocjuje ceny, a nawet gotów jest samemu pokryć koszty przesyłki. Płatność ma być dokonana przy pomocy „płatności OLX” lub „dostawy OLX”. Oszust podający się za kupującego jest skory do pomocy - podsyła link do strony, gdzie można „odebrać pieniądze” oraz instrukcje jak tego dokonać. Jednocześnie często informuje, że właśnie dokonał przelewu, co potwierdza wysyłając podrobione potwierdzenie płatności.

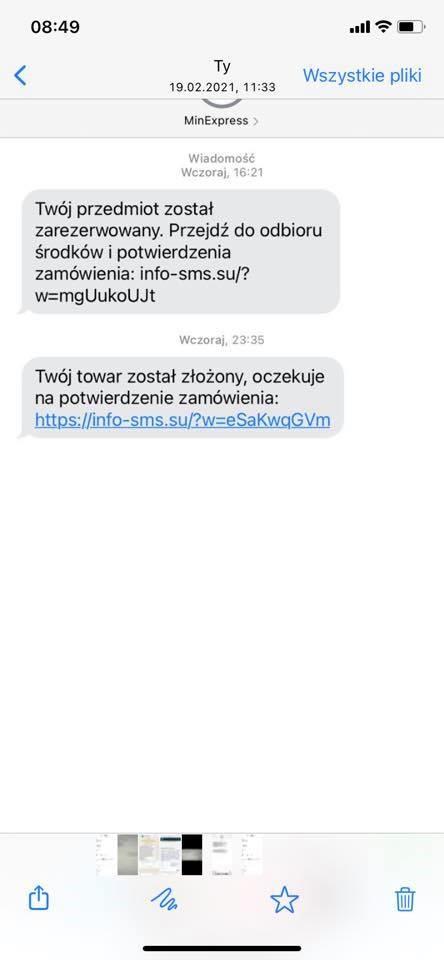

Zdarza się, że link do płatności przychodzi innym kanałem komunikacji, niż WhatsApp – mailem lub SMS-em. Oszust poprzez wykorzystanie kilku dróg łączności stara się jak najbardziej uwiarygodnić swoje działanie. Często podszywa się przy tym pod pracowników OLX.

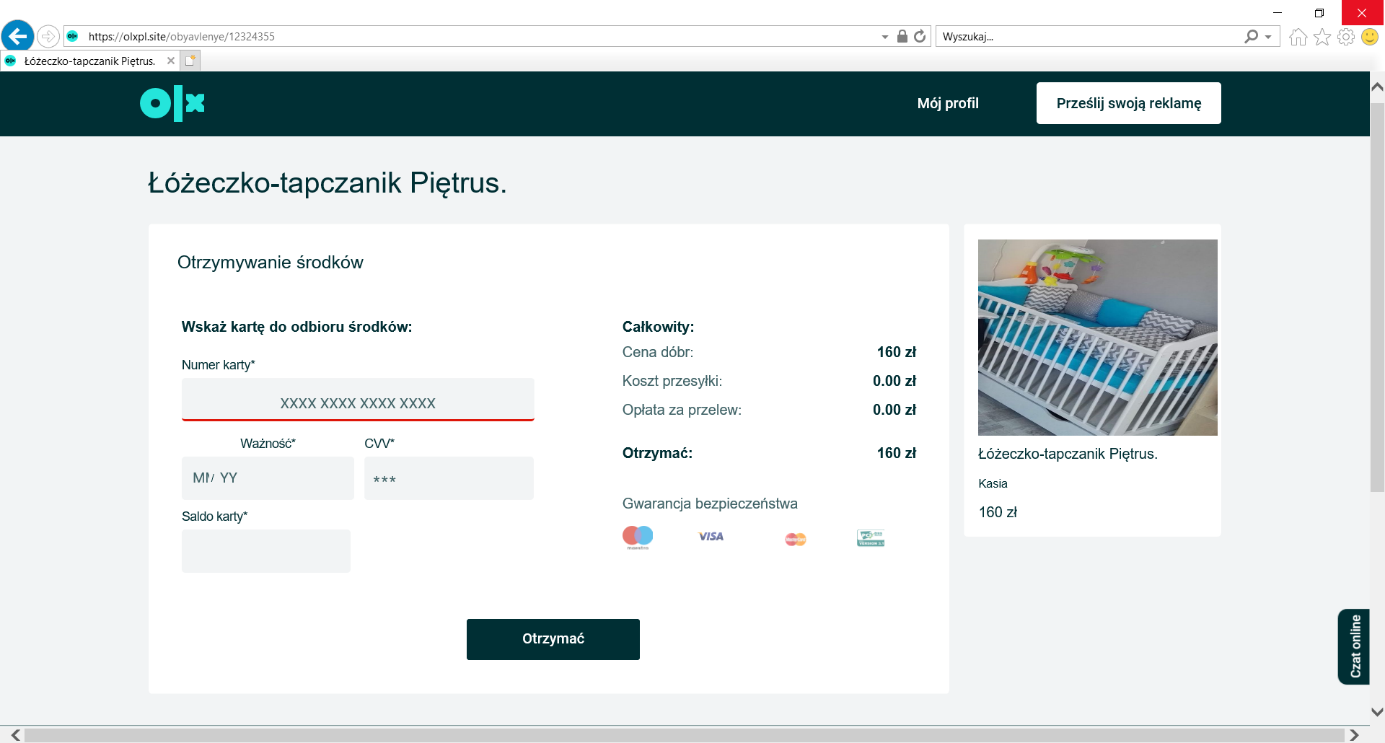

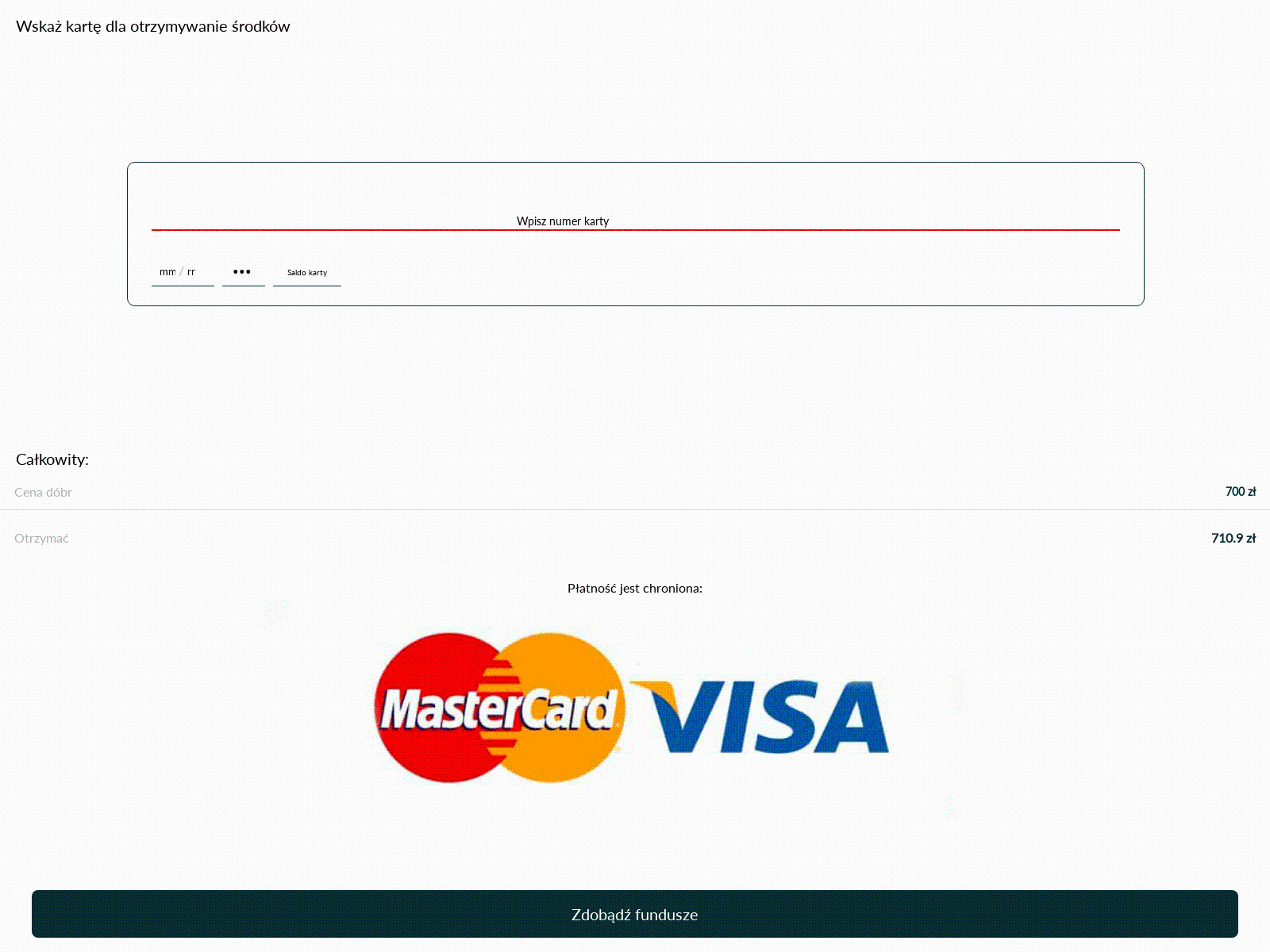

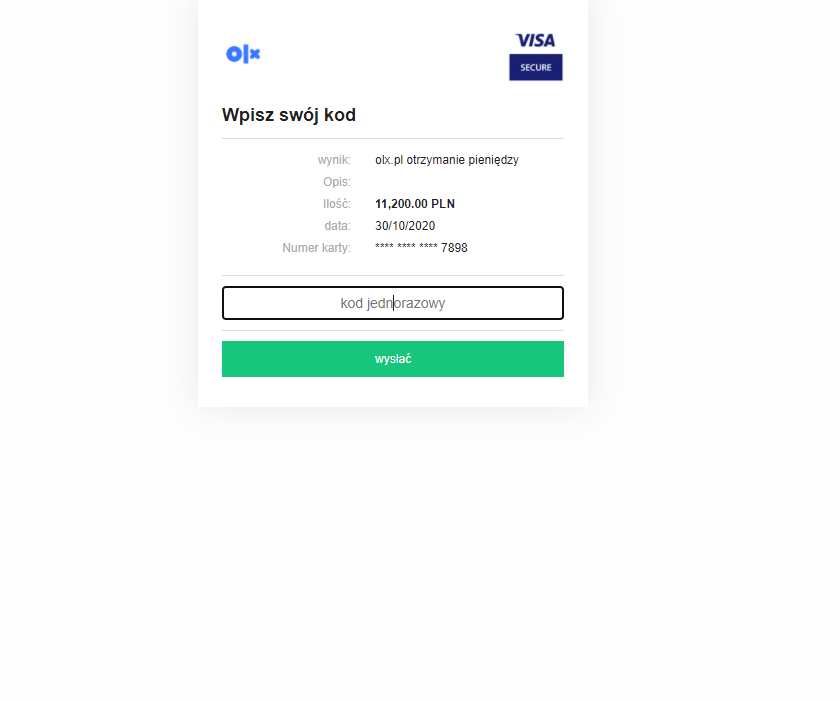

Fałszywy link prowadzi do strony wyglądem przypominającej witrynę sklepu OLX. Na niej znajduje się formularz, rzekomo służący do odbioru pieniędzy, z już wypisanymi danymi naszego kontrahenta. Znajdują się na nim zdjęcia i opis sprzedawanego przedmiotu, co ma uwiarygodnić całą operację. Oszust twierdzi, że płatność została już zrealizowana, a pieniądze gotowe są do odbioru.

Na stronie widnieje wystawiony przez sprzedającego przedmiot oraz jego oryginalna cena. Wszystko wydaje się być w porządku – jest logo OLX, VISA i MASTERCARD, numer ogłoszenia również się zgadza. Ponadto kupujący cały czas uwiarygadnia swój atak, zapewniając, że transakcja jest w pełni poprawna i bezpieczna.

Po kliknięciu w przycisk „otrzymać” lub „odebrać” , pojawiają się pola gdzie należy wpisać numer karty płatniczej oraz dane dodatkowe, takie jak data ważności lub kod CVV. Wszystkie te informacje mają na celu przejęcie przez oszusta dostępu do karty i kradzież pieniędzy z konta.

Po wysłaniu wszystkich danych, fałszywy kupujący posiada komplet niezbędnych informacji do wyprowadzenia środków z konta. Nieuważnego sprzedającego chroni jeszcze wymóg autoryzacji transakcji – proszony jest on o zatwierdzenie płatności – przychodzi do niego SMS lub powiadomienie z aplikacji. Po wysłaniu jednorazowego kodu lub zaakceptowaniu w aplikacji, środki z konta zostają pobrane.

Oszuści swój model działania opierają na socjotechnice, licząc na naiwność i brak ostrożności sprzedającego. O skuteczności tej metody i ilości okradzionych osób świadczyć może fakt, iż od połowy marca, przestępcy, bezczelni w swoim działaniu, potrafią ponownie zaatakować swoją ofiarę, podając się za obsługę techniczną platformy.

Opisana powyżej metoda cały czas ewoluuje. Oszuści starają się jak najbardziej uwiarygodnić swoje działania, dodając do niej zewnętrzne elementy. Zdarza się, że jest nim dokładna instrukcja obsługi, czasami prezentowana nawet w formie wideo instruktażowego.

Mamy nadzieję, że powyższy, czarny scenariusz nie dotknął Ciebie, ani nikogo z Twoich znajomych. Dla ich bezpieczeństwa udostępnij im niniejszy artykuł by i oni mogli zapoznać się z prezentowanym schematem działania.

Jak się chronić?

Pamiętaj!

Każdy z tych kroków następuje po sobie i każdy z nich powinien powstrzymać Cię przed próbą oszustwa.

Jeżeli chcesz dowiedzieć się więcej jak działają prawdziwe płatności Olx, zajrzyj tutaj:

https://pomoc.olx.pl/hc/pl/articles/360012357179-Sprzedaj-z-dostaw%C4%85-instrukcja-dla-Sprzedaj%C4%85cego